Vulnerability Management voor Servers en Workstations

Is Vulnerability Management intern wel nodig?

Stel een hacker krijg toegang tot uw netwerk!

Het is niet verantwoord om te denken dat beveiliging van uw bedrijfspand bestaat uit een goed slot op alle deuren, een hekwerk om uw pand en beveiligingsambtenaar bij de voordeur. En tot slot een alarmsysteem om u er op te attenderen dat de eerdere maatregels niet toereikend waren.

Ook digital is het noodzakelijk maatregels te treffen. De combinatie van een goede slot en het hekwerk om uw pand is digitaal een Next Generation Firewall. Uw beveiligingsambtenaar is digitaal het Anti Virus pakket wat geïnstalleerd is op uw computers. En tot slot een Intrusion Prevention Systeem in combinatie met een alert center is uw digital alarmmelding als er zaken toch niet goed gaan.

Maar wat als een inbreker via de kelder uw pand binnenkomt! Uw beveiligingsambtenaar staat bij de voordeur en uw alarmsensors zien de inbreker niet binnenkomen?

Ook digitaal kan uw Intrusion Prevention Systeem ook alleen de voordeur in de gaten houden. Hoe merkt u nou als er iets mis gaat? Gelukkig zijn hacker bang om betrapt te worden dus breken ze in en maken een soort geheim ingang en ze vertrekken snel. Via de geheime ingang kan de hacker, informatie ontvreemden cq stelen, uw systemen gebruiken voor DDOS aanval. Vaak wacht de hacker een tijdje om te zien of zijn geheime ingang niet wordt opgemerkt.

Vulnerability management kan deze geheime ingang detecteren

Change Management!

Zet Vulnerability management zo snel mogelijk in

Geheime ingangen zijn wijzigingen binnen uw systemen en met een goed vulnerability management systeem zijn die te detecteren. De methode waarbij gekeken wordt naar de verschillen geanalyseerd op verschillende momenten noemen om te detecteren noemen we Change Management.

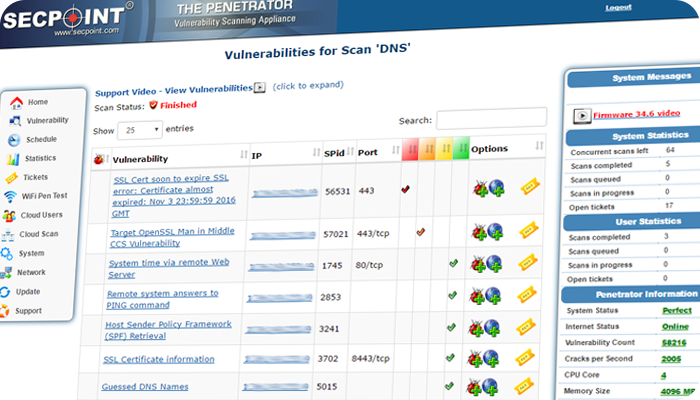

Via de planningsoptie laat men eenvoudig bijvoorbeeld elke dag een Vulnerability audit uitvoeren. Na elke Vulnerability audit wordt gekeken of deze gelijk is aan een eerdere audit. Indien er nieuwe “problemen” worden gevonden wordt er een melding van gemaakt. Deze melding wordt na afloop van de audit per e-mail verstuurt naar de opdrachtgever van de audit.

Het is niet nodig 24 uur bezig te zijn met Vulnerability Management.

Een ander voordeel van Change Management dat er een totaal overzicht is op de gehele infrastructuur om na te gaan waar de meeste ongecontroleerde veranderingen plats vinden. Veranderingen worden direct gedetecteerd zodat deze zo snel mogelijk opgelost kunnen worden.

Een goed beleid heeft: Vulnerability & Change management

Eenvoudig en snel

Wederom voorkomen is beter dan achteraf de problemen oplossen

Wellicht is het een overbodige quote ” voorkomen is beter dan later oplossen” maar zoals eerde besproken is Change Management een must om te hebben. Maar niet ook Change Management alleen is niet voldoende. SecPoint heeft daarom in alle Penetrator oplossingen de optie: IP Range Scan

Altijd vooruitkijken maakt je alert

- De duurste netwerkapparatuur met een onjuiste configuratie, is schijnveiligheid.

- Een keer per jaar een analyse (laten) uitvoeren , is schijnveiligheid.

- Een analyse (laten) uitvoeren en er niets mee doen, is schijnveiligheid.

Het is de combinatie van goede oplossingen en de juiste inrichting van de configuratie en deze zo regelmatig te laten controleren wat tot de ultieme oplossing leidt.

Niet veilig noemen we ook wel schijnveiligheid.

0344-653690

0344-653690 Facebook

Facebook Mail ons

Mail ons